Содержание

Оксимирон сыграет злого вампира в экранизации романа Виктора Пелевина «Empire V»

{{if status == 0 }}

{{/if}}

${name}

{{if type == 0}}

Оставил комментарий

{{/if}}

{{if type == 1}}

Оставил отзыв

{{/if}}

{{if type == 2}}

Добавил вас в союзники

{{/if}}

{{if type == 3}}

Поделился ссылкой

{{/if}}

{{if type == 4}}

Пользователь ${name} пригласил вас в союз ${urlTitle}

{{/if}}

{{if type == 6}}

Пользователь ${name} назначил вас модератором в союз ${urlTitle}

{{/if}}

{{if isOrder == 1}}

Купил ${cardTypeName}

{{/if}}

{{if urlTitle }}

${urlTitle}

{{/if}}

{{if text }}

${text}

{{/if}}

${date}

{{if type == 1 && subscribed == 1}}

Отписаться

{{/if}}

Оксимирон сыграет злого вампира в экранизации романа Виктора Пелевина «Empire V»

Режиссер фильма: «Мне нужно было настоящее зло. И я его нашел».

И я его нашел».

28.09.2017

Рэпер Мирон Федоров, также известный как Оксимирон, сыграет вампира Митру — одну из главных ролей в экранизации романа «Empire V». Об этом музыкант написал в своем твиттере.

Режиссером картины станет Виталий Гинзбург, снявший ранее фильм по другому роману Пелевина «Generation П».

Ребзя, еще новости. Лавры Айс Кьюба не дают мне покоя, поэтому в следующем году полезу в большое кино: https://t.co/8lNjl5HHjH

— Oxxxymiron (@norimyxxxo) 27 сентября 2017 г.

В видео на портале YouTube режиссер объяснил свой выбор:

«Я долгое время искал главного злодея для фильма. Мне нужно было настоящее зло. И вот я его нашел».

В романе Пелевин характеризует Митру как «продвинутого беса, который вместо архаичного служения злу встал на путь прагматизма и не чурается добра, если оно способно быстрее привести к цели».

Внешне же он описан, как «худощавый молодой парень с острым взглядом».

Роль главного героя вампира Рамы сыграет Павел Табаков.

«Empire V» — восьмой роман Виктора Пелевина, повествующий о жизни вампиров в наше время.

Источник:

www.soyuz.ru

28 Сентября 2017

Теги

Оксимирон

Виктор Пелевин

Читайте также

Премьеру фильма «Ампир V» по Виктору Пелевину отложили

25 марта

0

?

0

Стало известно, когда выйдет новая книга Виктора Пелевина

22 августа

0

?

0

Стали известны дата выхода и сюжет новой книги Виктора Пелевина «KGBT+»

15 сентября

0

?

0

Музыка

Обзор

21 лучший альбом 2021 года

23 декабря

0

?

1

Литература

Обзор

15 интересных книг осени 2022

27 сентября

0

?

0

Литература

Рецензия

«KGBT+» Виктора Пелевина: И снова Трансгуманизм

3 октября

0

?

0

Аудиокниги Виктора Пелевина

Желтая стрела и другие повести

Релиз: 14 июля 2015

0

Тарзанка

Релиз: 21 декабря 2015

0

Хрустальный мир

Релиз: 21 декабря 2015

0

Ухряб

Релиз: 21 декабря 2015

0

Generation П

Релиз: 8 октября 2013

0

Омон Ра

Релиз: 28 ноября 2013

0

Batman Apollo

Релиз: 5 июня 2013

0

S. N.U.F.F.

N.U.F.F.

Релиз: 8 февраля 2012

0

В чарте

Ананасная вода для прекрасной дамы

Релиз: 20 апреля 2011

0

Рассказы

Релиз: 10 октября 2007

0

В чарте

Жизнь насекомых

Релиз: 24 августа 2005

0

Чапаев и Пустота

Релиз: 6 июня 2006

0

Рассказы

Релиз: 10 октября 2007

0

Рассказы в исполнении автора

Релиз: 2 августа 2016

0

Бэтман Аполло

Релиз: 6 августа 2016

0

Хрустальный мир

Релиз: 21 декабря 2015

0

Вести из Непала

Релиз: 13 августа 2016

0

День Бульдозериста

Релиз: 13 августа 2016

0

Ника

Релиз: 13 августа 2016

0

Спи

Релиз: 13 августа 2016

0

Oxxxymiron завершил съёмки в фильме «Ампир V» • ТНТ MUSIC — Здесь твоя музыка

Уже в этом году поклонники смогут увидеть художественную картину, в которой музыкант сыграл злодея. Работа над экранизацией романа Виктора Пелевина длилась не менее 12 месяцев, и, наконец, подошла к концу. Об этом Oxxxymiron рассказал в Instagram.

Работа над экранизацией романа Виктора Пелевина длилась не менее 12 месяцев, и, наконец, подошла к концу. Об этом Oxxxymiron рассказал в Instagram.

Oxxxymiron

Фото: Instagram

Мирон Фёдоров сменил амплуа – теперь он актёр. Картина, в которой рэпер сыграл дебютную роль, пока что не вышла на экраны, но съёмки уже окончены. Кстати, это первый криптоивестиционный фильм в мире. Средства съёмку спецэффектов и создание компьютерной графики привлекли через ICO.

«В это трудно поверить, но мои киносъёмки длиною в год только что закончились», — написал Oxxxymiron в Instagram.

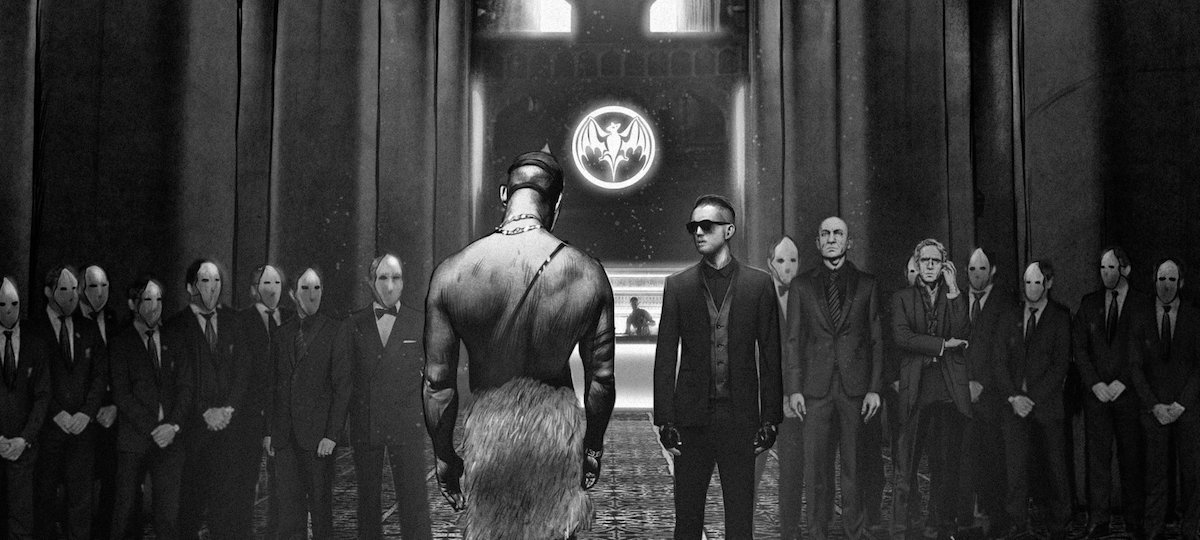

Кадр из фильма

Фото: Heartland Films Кинокомпания «Квадрат»

Кадр из фильма

Фото: Heartland Films Кинокомпания «Квадрат»

Известно, что картина «Ампир V» (ещё одно название «Empire V» — Прим. Ред.) — это адаптация романа Виктора Пелевина – появится в прокате в конце этого года. Мирон Фёдоров сыграл в ней главного злодея — Митра.

«В экранизации романа Митра — куратор главного героя, и играет важную роль в этом тайном обществе молодых вампиров. Конечно, в конце у главного злодея с основным персонажем будет масштабная дуэль», — сообщают на официальном сайте картины.

Посмотреть эту публикацию в Instagram

Публикация от Empire_V (@empire_v_official)

Oxxxymiron впервые работал с режиссёром Виктором Гинзбургом и актёром Павлом Табаковым

Сам музыкант мало говорит о своей новой работе. Но на одной площадке ему пришлось составить компанию довольно известным актёрам театра и кино. Например, сыну Олега Табакова – Павлу, а также Владимиру Епифанцеву, Вере Алентовой, Виктору Вержбицкому и другим.

instagram.com/p/BvpWpy5Hh4i/?utm_source=ig_embed&utm_medium=loading» data-instgrm-version=»12″>

Посмотреть эту публикацию в Instagram

Публикация от Oxxxymiron (@norimyxxxo)

Мирон Фёдоров и Владимир Епифанцев

Фильм рассказывает историю молодого москвича Романа Шторкина, в жизни которого произошли фантастические события, в результате которых он превратился в вампира и стал «начальником» мира.

Добавим, что хоть «Ампир V» и считается настоящим кинодебютом Oxxxymiron’a, есть ещё одна картина, в которой он сыграл самого себя. В феврале на экраны вышел фильм о русском рэпе.

Обязательно к прочтению: «BEEF: Русский хип-хоп». Прожаренный, свежий и актуальный

Понравилась новость?

Расскажите друзьям:

Читайте также:

Новости шоу-бизнеса

Триумф Тейлор Свифт, награды Ники Минаж, BTS и Гарри Стайлса: итоги AMA 2022

В Лос-Анжелесе прошла раздача наград одной из главных музыкальных премий Америки.

Новости шоу-бизнеса

Участник группы Migos — Takeoff — погиб в перестрелке

Мировое хип-хоп-сообщество шокировала внезапная новость.

Новости шоу-бизнеса

Дрейк установил ещё один рекорд на стриминге

С очередным достижением канадцу помог суперхит «In My Feelings».

Новости СМИ2

Раковины для установки под столешницу против. Раковины с верхним креплением

Если вы планируете реконструировать свою кухню в 2022 году, вам рано или поздно придется сделать выбор между раковиной, устанавливаемой сверху или снизу.

Фартук, пол, столешницы и шкафы — все это важные аспекты вашего ремонта, но не меньшее значение имеет раковина, которая делает вашу кухню функциональной и готовой к использованию.

Раковины с нижним или верхним креплением имеют свои плюсы и минусы, поэтому выбор между ними потребует знаний и информации, если вы хотите, чтобы они идеально подходили вам. Один придает элегантности, другой – более доступной цены. Один будет легче чистить, а другой будет сложнее установить.

Итак, что для вас лучший выбор?

В этом руководстве поговорим о различиях между мойками для нижнего и верхнего монтажа. Продолжайте читать и узнайте, какой из них является идеальным выбором для вашей кухни и вашей семьи.

Различия между мойками с верхним креплением и раковинами с нижним креплением?

Разница между этими двумя основными типами моек заключается в том, как они взаимодействуют с пространством столешницы.

Давайте посмотрим, чем именно они отличаются.

Раковина с верхним креплением

Раковины с верхним креплением, также называемые вставными, являются наиболее распространенным типом кухонных моек.

Этот тип имеет выступающую кромку по периметру, которая ровно ложится на столешницу. Металлические зажимы фиксируют и удерживают все на месте, а полоска силиконового герметика под краем раковины обеспечит ее надежную фиксацию.

Металлические зажимы фиксируют и удерживают все на месте, а полоска силиконового герметика под краем раковины обеспечит ее надежную фиксацию.

Чаша раковины опускается прямо в вырез столешницы, а выступ, который остается снаружи, удерживает большую часть веса раковины. По этой причине верхние раковины нуждаются в прочных материалах столешницы.

Сколько стоят раковины с верхним креплением?

Встраиваемые раковины стоят около 150–300 долларов, а их установка намного проще, а это значит, что вы можете сэкономить еще больше денег, установив этот тип раковины самостоятельно.

Однако для вырезания раковины вам потребуются профессиональные инструменты.

Мы рекомендуем, чтобы профессионал устанавливал как встраиваемую, так и встраиваемую кухонную мойку. Они позаботятся о том, чтобы край раковины и отверстие раковины были точными, и они правильно установили вашу раковину.

Встраиваемые мойки

Раковина для установки под столешницу – это место, где выступ находится ниже столешницы. Это означает, что раковина не стоит на столешнице, а висит на столешнице.

Это означает, что раковина не стоит на столешнице, а висит на столешнице.

Встраиваемые мойки требуют большего планирования, а весь процесс установки немного сложнее, чем врезные мойки.

Во-первых, вам нужно сообщить своему краснодеревщику, что вы хотите выбрать встраиваемую раковину, чтобы он создал для нее идеальную мебель. Они станут основой для установки раковины, что сделает установку безопасной и надежной.

Убедитесь, что столешница вырезана идеального размера, чтобы раковина идеально вписалась в нее, не оставляя зазоров. Материалы для столешницы – еще один важный момент.

Сколько стоят раковины с врезным монтажом?

Цена на встраиваемую мойку может варьироваться от 1000 до 4000 долларов — если вы ищете вариант высокого класса. Поскольку установка мойки под столешницу сложнее и требует большей предварительной подготовки, их стоимость выше, чем у врезных раковин.

Как правило, установка раковины под монтаж стоит примерно на 200-400 долларов больше, чем установка мойки сверху.

Самостоятельная установка врезных моек не рекомендуется. Самостоятельная установка может испортить вашу столешницу, что является дорогостоящей ошибкой, особенно если вы инвестировали в столешницы с твердой поверхностью, такой как гранит, мрамор или кварц.

Тем не менее, встраиваемые раковины могут добавить дополнительную ценность вашему ремонту, и они подходят к большинству дизайнерских стилей.

Выбор кухонной мойки

Выбор между раковиной, устанавливаемой сверху или снизу, — не единственное решение, которое вам придется принять. Типы раковин, стили раковин и личные предпочтения будут играть важную роль в принятии окончательного решения.

Выбор материала для раковины — это еще одна деталь, которую вам необходимо решить.

Давайте поговорим о некоторых из ваших вариантов:

Нержавеющая сталь

Многие домовладельцы в первую очередь выбирают нержавеющую сталь, и не зря — она прочная, долговечная и долговечная.

В среднем они стоят от 100 до 800 долларов, в зависимости от размера и необходимости какой-либо настройки в соответствии с вашей существующей установкой. Они также доступны во многих различных датчиках и толщинах.

Фарфор

Хотя белый цвет является наиболее распространенным цветом фарфоровых эмалированных раковин, они доступны во многих других оттенках. Фарфоровые раковины имеют основание из чугуна или стали для гораздо более надежной установки.

Вы найдете фарфоровые раковины по цене от 300 до 900 долларов. Тем не менее, фарфор подвержен сколам и трещинам при повреждении, поэтому при установке и использовании следует соблюдать особую осторожность.

Твердая поверхность

Раковины из гранита и мыльного камня завораживают и очень прочны. Это лучший вариант, если вы хотите, чтобы ваши столешницы соответствовали раковине, если вы хотите, чтобы ваша кухня была плавной. Тем не менее, они дорогие, поэтому заплатите 1000 долларов или больше за раковину с твердой поверхностью.

Композит

Композитные мойки изготавливаются из таких материалов, как кварц или гранит, смешанных со связующим материалом. По сравнению с раковинами с твердой поверхностью они намного более доступны по цене, начиная от 300 до 400 долларов.

Что следует помнить о раковинах с верхним креплением

Вот несколько моментов, на которые стоит обратить внимание при выборе верхней мойки для кухни.

Раковины с верхним креплением защищают края столешницы

Каменные скамейки, например, при повреждении подвержены сколам и растрескиванию. Удары кастрюль, сковородок или другой кухонной утвари со временем ослабляют камень, делая его все более и более уязвимым. Обод защитит края вашей каменной скамьи, так что вы никогда не будете беспокоиться о ее повреждении.

Встраиваемые раковины проще в установке

Установка врезных моек не требует такой аккуратности, как врезная мойка. Вам понадобится только профессионал, чтобы обрезать столешницу таким образом, чтобы раковина могла быть вставлена в нее, и тогда краев раковины будет достаточно, чтобы закрепить ее на месте.

Заменить эту раковину намного проще, чем заменить раковину, устанавливаемую под столешницу.

В этих раковинах образуется меньше мусора

Поскольку у вас будет доступ ко всей раковине, вам будет намного проще обслуживать ее и искать места, где в раковине скапливается мусор.

Что следует помнить о раковинах для установки под столешницу

У врезных моек много плюсов и минусов. Получение ценной информации о том, как они работают и как их поддерживать, имеет решающее значение.

Вот несколько советов, которые помогут вам принять взвешенное решение, идеально подходящее для вашего дома.

Раковины для установки под столешницу выглядят изящнее

Мойки этого типа позволяют максимально увеличить площадь столешницы. Раковины с нижним креплением делают вашу столешницу и раковину бесшовными, сохраняя целостность кухни и связывая комнату воедино.

Избегайте использования ламината или деревянных столешниц для раковин с нижним монтажом

Раковины, устанавливаемые под столешницу, плохо сочетаются с ламинатом или деревянными столешницами. Края прилавка останутся видимыми, а вода может легко повредить ламинированный прилавок.

Края прилавка останутся видимыми, а вода может легко повредить ламинированный прилавок.

С другой стороны, когда ваш натуральный камень обработан и правильно обработан, он может выдержать любое количество воды.

Раковины с нижним монтажом выигрывают в цене при перепродаже

Раковины для встраиваемой установки явно имеют более индивидуальный, высококачественный вид и ощущение по сравнению с традиционными вставными раковинами. Поскольку раковины для встраивания высоко ценятся дизайнерами кухонь, они приносят больше пользы вашему дому, чем их аналоги.

Позаботьтесь о техобслуживании вашей раковины

С точки зрения обслуживания мойка для встраивания легко выигрывает.

Раковина с нижним креплением позволяет без проблем смести все со столешницы в раковину, так как между столешницей и раковиной не будет бортика. В отличие от врезной раковины, между кромкой и столешницей не останется мусора или грязи, потому что кромки нет.

Однако вашей раковине может потребоваться чистка не только поверхности, но и под ней, в тумбе. Грязь может скапливаться вокруг встроенной раковины и делать ее менее приятной.

В любом случае, при очистке раковины стоит обратить внимание на место под столешницей, так как там могут скапливаться вода и остатки пищи.

Заключение

Идеальный выбор между мойками для врезной или верхней установки зависит от множества факторов.

-

Стоимость и простота монтажа. -

Как часто будет циркулировать ваша кухня. -

Сколько вы будете использовать раковину? -

Какой материал столешницы у вас есть. -

Сколько встречного пространства у вас есть.

Если бюджет не имеет значения, и вам нужен элегантный внешний вид, раковина для встраивания станет отличным вариантом для вашей драгоценной кухни. Это сделает комнату лучше и создаст роскошную атмосферу, которая сделает приготовление пищи уникальным опытом.

Это сделает комнату лучше и создаст роскошную атмосферу, которая сделает приготовление пищи уникальным опытом.

Встраиваемые раковины, с другой стороны, дешевле в установке, но их не так легко чистить. Тем не менее, вставки из нержавеющей стали отлично подходят для кухни с высокой проходимостью. Они являются идеальным вариантом для домовладельцев с ограниченным бюджетом или для летней кухни.

Mortise & Mitre обеспечивает профессиональную установку любой раковины по вашему выбору. Доверьте установку мойки специалистам и наслаждайтесь функциональной кухней, которая прослужит долгие годы!

Свяжитесь с нами сегодня, и специалисты позаботятся об обновлении вашей кухни!

T1059 Интерпретатор команд и сценариев платформы MITRE ATT&CK Framework

Будьте в курсе последних сообщений в блогах

Picus Labs анализирует новые инциденты кибербезопасности и штаммы вредоносных программ и постоянно расширяет библиотеку угроз Picus. Только в прошлом году мы проанализировали миллионы TTP, используемых злоумышленниками, и добавили тысячи имитаций атак в нашу библиотеку угроз. Следовательно, мы можем всесторонне наблюдать за ландшафтом киберугроз и получать представление о методах, используемых злоумышленниками.

Только в прошлом году мы проанализировали миллионы TTP, используемых злоумышленниками, и добавили тысячи имитаций атак в нашу библиотеку угроз. Следовательно, мы можем всесторонне наблюдать за ландшафтом киберугроз и получать представление о методах, используемых злоумышленниками.

В Red Report 2021 мы поделились своими выводами о десяти наиболее распространенных методах MITRE ATT&CK, используемых злоумышленниками. В соответствии с The Red Report 2021 мы также решили написать серию блогов, в которых подробно объясняются эти методы ATT&CK. Это первый блог из серии, в котором мы объяснили наиболее часто используемую технику MITRE ATT&CK, T1059 Command and Scripting Interpreter.

Загрузить сейчас: The Red Report 2021 — Top Ten MITRE ATT&CK Techniques

MITRE ATT&CK T1059 Интерпретатор команд и сценариев

Интерпретатор команд и сценариев — это метод выполнения, который злоумышленники используют для выполнения команд, сценариев и двоичных файлов в целевых системах. Злоумышленники часто используют эту технику для взаимодействия с локальными и удаленными системами и выполнения вредоносного кода на ресурсах жертвы. Благодаря своему непосредственному воздействию и эффективности, метод Command and Scripting Interpreter является наиболее часто используемым методом злоумышленников в структуре MITRE ATT&CK и занимает первое место в Red Report 2021.

Злоумышленники часто используют эту технику для взаимодействия с локальными и удаленными системами и выполнения вредоносного кода на ресурсах жертвы. Благодаря своему непосредственному воздействию и эффективности, метод Command and Scripting Interpreter является наиболее часто используемым методом злоумышленников в структуре MITRE ATT&CK и занимает первое место в Red Report 2021.

Что такое интерпретатор команд и сценариев?

Интерпретатор — это компьютерная программа, которая непосредственно выполняет инструкции, написанные на языке программирования или языке сценариев, без их предварительной компиляции. Интерпретаторы упрощают процесс написания кода и позволяют напрямую выполнять читаемый человеком код. По этой причине злоумышленники предпочитают использовать интерпретаторы в своих атаках.

Метод T1059 Command and Scripting Interpreter можно разбить на следующие два сегмента:

- Интерпретаторы команд или командные оболочки — это встроенные в операционную систему инструменты, которые выполняют указанные пользователем команды.

Известные интерпретаторы команд:

Известные интерпретаторы команд: - Командная оболочка Windows

- PowerShell

- Оболочка Unix

- Сценарий представляет собой упорядоченную последовательность команд, написанную на языке сценариев и не требующую компиляции. Интерпретаторы сценариев выполняют сценарии. Некоторые известные языки сценариев:

.

|

|

|

|

|

|

|

|

|

Злоумышленник.

Использование интерпретаторов команд и сценариев

Использование интерпретаторов команд и сценариев

Законные пользователи, такие как системные администраторы и программисты, используют интерпретаторы команд для выполнения произвольных задач. Они используют интерпретаторы сценариев для ускорения операционных задач, автоматизируя их в сценариях.

Хотя интерпретаторы команд и сценариев разрабатываются для законных пользователей, злоумышленники часто используют один или несколько интерпретаторов для выполнения вредоносного кода и взаимодействия с локальными и удаленными системами во время кампаний атак. Например, злоумышленники используют сценарии для перечисления запущенных служб и процессов, обнаружения системной и пользовательской информации и сохранения на компьютере жертвы, выполняя вредоносную полезную нагрузку каждый раз, когда пользователь входит в систему.

Более того, некоторые языки сценариев напрямую взаимодействуют с ОС через API, такие как PowerShell и VBScript в системах Windows, оболочки Unix в Unix-подобных системах и AppleScript в macOS. Поэтому злоумышленники могут использовать их для обхода слабых механизмов мониторинга процессов. Это встроенные инструменты в операционных системах, поэтому их использование более скрытно, чем использование пользовательских инструментов.

Поэтому злоумышленники могут использовать их для обхода слабых механизмов мониторинга процессов. Это встроенные инструменты в операционных системах, поэтому их использование более скрытно, чем использование пользовательских инструментов.

Подтехнология 1: T1059.001 PowerShell

PowerShell — это интерактивная оболочка командной строки и язык сценариев, которые по умолчанию включены в операционные системы Windows. Системные администраторы часто используют PowerShell для управления операционной системой и автоматизации сложных задач благодаря широкому доступу к внутренним компонентам Windows. Противники также признали ценность такого значительного оружия в своем хранилище.

PowerShell был автономным методом до обновления платформы MITRE ATT&CK; это подтехника в рамках техники Command and Scripting Interpreter [1]. В Picus Red Report 2020 он занял второе место среди наиболее часто используемых методов MITRE ATT&CK [2].

Злоумышленник Использование PowerShell

Обнаружить стороннюю программу, которая используется для выполнения вредоносных команд в операционной системе Windows, несложно. В результате злоумышленники обычно выполняют команды, злоупотребляя встроенной командной строкой Windows и инструментами сценариев, а не сторонними программами, чтобы избежать обнаружения.

В результате злоумышленники обычно выполняют команды, злоупотребляя встроенной командной строкой Windows и инструментами сценариев, а не сторонними программами, чтобы избежать обнаружения.

PowerShell — одна из утилит, которую злоумышленники используют для разработки бесфайлового вредоносного ПО, которое полностью работает в памяти и не оставляет следов на диске. Злоумышленники могут осуществлять изощренные вредоносные действия с помощью PowerShell благодаря широкому доступу к внутренним компонентам операционной системы. Кроме того, злоумышленники злоупотребляют PowerShell для поддержания постоянства, обнаружения информации, сбора и извлечения данных, а также горизонтального перемещения.

В структуре MITRE ATT&CK метод интерпретатора команд и сценариев классифицируется только в тактике выполнения. Однако его вспомогательные методы, особенно PowerShell, также используются для реализации тактики уклонения от обороны. Злоумышленники обходят защиту с помощью PowerShell:

- отключение Защитника Windows

- обход интерфейса сканирования на наличие вредоносных программ (AMSI)

- загрузка и запуск вредоносных программ в памяти

- выполнение сложных кодов без установки дополнительного программного обеспечения

- отключение ведения журнала блоков сценариев для предотвращения обнаружения

- внедрение вредоносного кода в законные процессы

- манипулирование токенами доступа

Общедоступные инструменты PowerShell, используемые злоумышленниками

Широкие возможности PowerShell вызвали интерес у красных команд и тестировщиков на проникновение. В результате с использованием PowerShell были разработаны мощные среды и инструменты Red Team и тестирования на проникновение, такие как Empire (PowerShell Empire) [3], PowerSploit [4], Nishang [5], PoschC2 [6] и Posh-SecMod [3]. 7].

В результате с использованием PowerShell были разработаны мощные среды и инструменты Red Team и тестирования на проникновение, такие как Empire (PowerShell Empire) [3], PowerSploit [4], Nishang [5], PoschC2 [6] и Posh-SecMod [3]. 7].

Все эти инструменты имеют открытый исходный код и общедоступны. Хотя эти инструменты разработаны для использования красными командами и тестировщиками на проникновение, злоумышленники часто используют их в кампаниях кибератак.

В приведенной ниже таблице показаны некоторые варианты использования этих платформ PowerShell после эксплуатации злоумышленниками:

Инструмент | Актеры угроз |

Империя (Империя PowerShell) [3] | APT 19 [8], CopyKittens [9], Hades [10], FIN7 [11], FIN10 [12], MuddyWater [13], Turla [14] |

Нишан [5] | АПТ32 [15], ТГ-3390 [16] |

PowerSploit [4] | APT32 [15], APT33 [17], APT41 [18], menuPass [19], MuddyWater [13], Turla [14], WIRTE [20] |

PoschC2 [6] | АРТ33 [17] |

Posh-SecMod [7] | Турла [14] |

Подтехнология 2: T1059. 002 AppleScript

002 AppleScript

AppleScript – это язык сценариев для macOS , используемый для управления программами и компонентами операционной системы с помощью сообщений между приложениями, известных как AppleEvents. Злоумышленники могут использовать эти события для взаимодействия практически с любым приложением, работающим локально или удаленно, например для обнаружения открытых окон и передачи нажатий клавиш.

Злоумышленник использует AppleScript

Злоумышленники используют AppleScript для выполнения различных задач, включая взаимодействие с открытым SSH-соединением, перемещение на удаленные компьютеры и даже предоставление пользователям поддельных диалоговых окон. Эти события не могут удаленно запускать приложения, но они могут взаимодействовать с приложениями, которые уже запущены удаленно. AppleScript может выполнять собственные API-интерфейсы в macOS 10.10 Yosemite и более поздних версиях.

Поскольку это язык сценариев, AppleScript также может использоваться для выполнения более традиционных методов, таких как обратная оболочка через Python. Например, разработчики вредоносных макросов используют AppleScript для запуска своего вредоносного кода в системах Mac. Код макроса в вредоносном макросе проверяет, присутствует ли WScript.Shell, Windows Script Shell [21]. Если WScript отсутствует, код выполняет функцию MacScript VBA. Эта функция запускает сценарий AppleScript, который создает обратную оболочку через Python. В качестве еще одного варианта использования подтехники AppleScript троян использует AppleScript для создания элемента входа [22]. Вредоносное ПО для macOS использует элементы входа для сохранения, поскольку они могут запускать приложения при входе пользователей в систему. Более того, AppleScript также используется компонентом WebTools рекламного ПО Bundlore для внедрения вредоносного кода JavaScript в браузер [23].

Например, разработчики вредоносных макросов используют AppleScript для запуска своего вредоносного кода в системах Mac. Код макроса в вредоносном макросе проверяет, присутствует ли WScript.Shell, Windows Script Shell [21]. Если WScript отсутствует, код выполняет функцию MacScript VBA. Эта функция запускает сценарий AppleScript, который создает обратную оболочку через Python. В качестве еще одного варианта использования подтехники AppleScript троян использует AppleScript для создания элемента входа [22]. Вредоносное ПО для macOS использует элементы входа для сохранения, поскольку они могут запускать приложения при входе пользователей в систему. Более того, AppleScript также используется компонентом WebTools рекламного ПО Bundlore для внедрения вредоносного кода JavaScript в браузер [23].

Подтехника 3: T1059.003 Командная оболочка Windows

Злоумышленники обычно выполняют команды через командную оболочку Windows (также известную как cmd.exe или просто cmd). Хотя командная оболочка Windows не так мощна, как PowerShell, она позволяет управлять практически любым аспектом системы.

Оболочка Windows cmd.exe может использоваться для создания сценариев и их хранения в пакетных файлах (например, файлах .bat или .cmd), которые можно использовать для выполнения нескольких команд и автоматизации повторяющихся операций, требующих много времени, таких как учетная запись пользователя управление или ночные резервные копии.

Злоумышленник использует командную оболочку Windows

Злоумышленники часто запускают cmd.exe с аргументом /c, например, «cmd.exe /c <команда>. Параметр /c используется для завершения работы оболочки после завершения команды [24]. Также могут быть созданы интерактивные оболочки (например, обратная оболочка) для интерактивного выполнения команд и получения результатов.

Вредоносные программы используют cmd.exe для различных целей. Например, программа-вымогатель WastedLocker, вызвавшая глобальное отключение услуг производителя носимых устройств Garmin [25], использует cmd.exe для:

- Выполнение вредоносных полезных нагрузок

- Создание задержек для уклонения от виртуализации

- (MITRE ATT&CK T1497.

003: уклонение от виртуализации/песочницы: уклонение от времени) [26]

003: уклонение от виртуализации/песочницы: уклонение от времени) [26] - Удаление двоичных файлов службы для удаления индикатора на хосте посредством удаления файла

- (Удаление индикатора MITRE ATT&CK T11070.004 на хосте: удаление файла) [27]

- Изменить атрибуты файла с помощью команды attrib [28]

Подтехнология 4: T1059.004 Unix Shell

Оболочка Unix — это интерпретатор командной строки, предлагающий интерфейс командной строки для Unix-подобных операционных систем, включая Linux, BSD, macOS. Наиболее часто используемыми оболочками Unix являются Bourne Shell (sh), Bourne-Again Shell (bash), Z Shell (zsh), Korn Shell (ksh) и Secure Shell (SSH).

Наряду с интерактивным интерфейсом командной строки оболочка Unix включает язык сценариев для управления выполнением ОС с помощью сценариев оболочки. Сценарий оболочки — это набор команд, которые выполняются в указанном порядке. Оболочка Unix имеет полный контроль над всей системой и поддерживает стандартные концепции программирования, такие как переменные, циклы, функции, условные проверки и действия с файлами.

Оболочка Unix имеет полный контроль над всей системой и поддерживает стандартные концепции программирования, такие как переменные, циклы, функции, условные проверки и действия с файлами.

Злоумышленник Использование оболочки Unix

Оболочки Unix представляют собой функциональные и гибкие утилиты для выполнения команд и управления системами. Таким образом, злоумышленники используют их для выполнения вредоносных команд и полезных нагрузок. Ниже приведены некоторые примеры того, как оболочки Unix используются в вредоносных программах:

- Управление удаленными системами с помощью SSH на этапах бокового перемещения и управления и контроля (C2).

- Выполнение нескольких команд на жертвах, например, рекламное ПО macOS Bundlore [23], вредоносное ПО Derusbi [29] и бэкдор Linux/Exaramel [30].

- Создание обратной оболочки, например. Троян CallMe OSX [31], бэкдор Chaos [32], тикер криптовалюты Cointicker macOS [33].

- Запуск/остановка служб ОС и установленных приложений, например. Кроссплатформенный майнер криптовалюты LoudMiner [34], бэкдор WindTail OSX [35].

- Загрузка дополнительных полезных данных, например. Вредоносное ПО Shlayer для macOS [35], [36], майнер криптовалюты Skidmap [37].

Подметод 5: T1059.005 Visual Basic

Visual Basic (VB) — это язык программирования, производный от BASIC и созданный Microsoft. VB может взаимодействовать с объектной моделью компонентов (COM) и собственным API. Поскольку и COM, и Native API предлагают механизмы для использования различных компонентов системы, злоумышленники используют их для локального выполнения кода.

Злоумышленник использует Visual Basic

Злоумышленники используют Visual Basic для выполнения из-за его совместимости с технологиями Windows. В дополнение к языку Visual Basic злоумышленники также используют следующие производные языки Visual Basic для использования в сценариях:

- Visual Basic для приложений (VBA): VBA — это реализация Visual Basic, которая обеспечивает автоматизацию процессов, доступ к API-интерфейсам Windows и другим низкоуровневым функциям через библиотеки DLL.

Он присутствует в большинстве программ Office, в том числе для macOS. Например, злоумышленники размещают свой вредоносный код в макросах VBA, встроенных в файлы Microsoft Office, а затем доставляют эти вредоносные файлы жертвам через вложения электронной почты (вложение MITRE ATT&CK T166.001 Spearphishing).

Он присутствует в большинстве программ Office, в том числе для macOS. Например, злоумышленники размещают свой вредоносный код в макросах VBA, встроенных в файлы Microsoft Office, а затем доставляют эти вредоносные файлы жертвам через вложения электронной почты (вложение MITRE ATT&CK T166.001 Spearphishing). - Microsoft Visual Basic Scripting Edition (VBScript): VBScript — производная версия Visual Basic, которая позволяет пользователю управлять многими частями системы с помощью объектной модели компонентов (COM). Хотя VBScript изначально предназначался для веб-разработчиков, предлагая сценарии веб-клиента в Internet Explorer и сценарии веб-сервера в IIS, он быстро завоевал признание системных администраторов Windows и противников из-за своей обширной функциональности. Например, в кампании вредоносного ПО, раскрытой в марте 2020 года, закодированный пакет VBScript использовался для удаления Zloader, Ursnif, Qakbot и Dridex [38]. Исходный вектор доступа — это электронное письмо, содержащее ZIP-файл, содержащий сценарий VBScript (.

vbs), который выглядит как счет.

vbs), который выглядит как счет.

Подметод 6: T1059.006 Python

Злоумышленники также используют интерпретаторы сценариев, не встроенные в операционные системы, такие как Python. Python — популярный интерпретируемый язык сценариев высокого уровня. Интерпретаторы Python являются кроссплатформенными, что означает, что они доступны для нескольких операционных систем. Python также имеет обширную стандартную библиотеку, которая может выполнять множество функций. Таким образом, злоумышленники также используют Python в злонамеренных целях.

Злоумышленник использует Python

Python можно запускать несколькими способами, например интерактивно из интерфейса командной строки (CLI), с помощью сценариев Python (.py) или с помощью двоичных исполняемых файлов, созданных путем компиляции кода Python.

Интерпретаторы Python являются кроссплатформенными и имеют обширную стандартную библиотеку, которая может выполнять множество функций. Из-за этих особенностей злоумышленники используют Python для:

- выполнения команд

- создать инструменты эксплуатации уязвимостей

- скачать вредоносные полезные нагрузки

- выполняют различные вредоносные действия

В качестве примера возьмем PoetRAT, троян для удаленного доступа на основе Python [39]. Вкратце, он удаляет ZIP-файл и распаковывает его с помощью документа Word, содержащего скрипт VBA. Затем сценарий VBA выполняет PoetRAT после распаковки. Поскольку PoetRAT — это скрипт Python, а в Windows по умолчанию нет интерпретатора Python, сброшенный zip-файл также содержит интерпретатор Python для выполнения вредоносного ПО.

Вкратце, он удаляет ZIP-файл и распаковывает его с помощью документа Word, содержащего скрипт VBA. Затем сценарий VBA выполняет PoetRAT после распаковки. Поскольку PoetRAT — это скрипт Python, а в Windows по умолчанию нет интерпретатора Python, сброшенный zip-файл также содержит интерпретатор Python для выполнения вредоносного ПО.

Подтехнология 7: T1059.007 JavaScript

JavaScript (JS) — это высокоуровневый мультипарадигменный язык программирования, который поддерживает стили программирования, управляемые событиями, функциональные и императивные. JavaScript совместим со спецификацией ECMAScript, которая является стандартом взаимодействия веб-страниц в разных браузерах. Фактически, ECMAScript — это официальное название языка JavaScript.

Злоумышленник Использование JavaScript

Jscript — это реализация Microsoft спецификации языка ECMAScript Edition 3 [40]. Это еще один пример интерпретируемых языков сценариев. В большинстве случаев злоумышленники используют JScript для разработки дропперов/загрузчиков для установки/загрузки реального вредоносного ПО [41], [42]. Они полагаются на сильное запутывание файлов .js, которое может обойти статические антивирусные сигнатуры [41], [42]. В некоторых случаях злоумышленники используют JScript и VBA вместе в своих операциях, например TrickBot [43].

Они полагаются на сильное запутывание файлов .js, которое может обойти статические антивирусные сигнатуры [41], [42]. В некоторых случаях злоумышленники используют JScript и VBA вместе в своих операциях, например TrickBot [43].

Подметод 8: T1059.008 CLI сетевого устройства

Некоторые сетевые устройства имеют встроенные интерпретаторы командной строки (CLI). Сетевые администраторы используют эти интерфейсы командной строки на сетевых устройствах для взаимодействия с устройством в различных целях, таких как просмотр системной информации, изменение конфигурации устройства и выполнение диагностики. Злоумышленники злоупотребляют интерфейсами командной строки сетевых устройств, чтобы изменить поведение этих устройств.

Интерфейс командной строки сетевого устройства — это новейшая часть метода команд и сценариев, добавленная в октябре 2020 г. с выпуском версии 8 платформы MITRE ATT&CK.

Злоумышленник использует CLI сетевого устройства

Злоумышленник злоупотребляет интерфейсами командной строки сетевых устройств для изменения поведения этих устройств для:

- манипулирования потоками трафика

- загрузка вредоносной прошивки

- отключение функций безопасности или ведение журнала

Например, в 2013 году были обнаружены два новых образца вредоносного ПО, оба нацелены на сетевые устройства Cisco [44]. Злоумышленники использовали скомпрометированные учетные данные администратора для изменения копии кода Cisco IOS в памяти с помощью команд интерфейса командной строки (CLI) Cisco IOS. Добавленный код извлекал пакеты IPv4, соответствующие критериям, установленным злоумышленником. Целевой трафик копируется, и эти пакеты затем пересылаются на сервер управления и контроля злоумышленника.

Злоумышленники использовали скомпрометированные учетные данные администратора для изменения копии кода Cisco IOS в памяти с помощью команд интерфейса командной строки (CLI) Cisco IOS. Добавленный код извлекал пакеты IPv4, соответствующие критериям, установленным злоумышленником. Целевой трафик копируется, и эти пакеты затем пересылаются на сервер управления и контроля злоумышленника.

Ссылки

[1] «Обновления — июль 2020 г.». https://attack.mitre.org/resources/updates/updates-july-2020/.

[2] «Красный отчет 2020». https://www.picussecurity.com/picus-the-red-report.

[3] EmpireProject, «GitHub — EmpireProject/Empire: Empire — это агент после эксплуатации PowerShell и Python». https://github.com/EmpireProject/Империя.

[4] PowerShellMafia, «GitHub — PowerShellMafia/PowerSploit: PowerSploit — платформа постэксплуатации PowerShell». https://github.com/PowerShellMafia/PowerSploit.

[5] samratashok, «GitHub — samratashok/nishang: Nishang — наступательный PowerShell для красной команды, тестирование на проникновение и наступательная безопасность». https://github.com/samratashok/nishang.

https://github.com/samratashok/nishang.

[6] nettitude, «GitHub — nettitude/PoshC2: среда C2 с поддержкой прокси-серверов, используемая для помощи красным командам с пост-эксплуатацией и боковым перемещением». https://github.com/nettitude/PoshC2.

[7] darkoperator, «GitHub — darkoperator/Posh-SecMod: модуль PowerShell с командлетами безопасности для обеспечения безопасности». https://github.com/darkoperator/Posh-SecMod.

[8] «Общедоступные инструменты, замеченные в киберинцидентах по всему миру | СНГА». https://www.us-cert.gov/ncas/alerts/AA18-284A#Lateral%20Movement%20Framework:%20PowerShell%20Empire.

[9] https://www.clearskysec.com/wp-content/uploads/2017/07/Operation_Wilted_Tulip.pdf.

[10] ВЕЛИКОЛЕПНО, «Олимпийский разрушитель все еще жив». https://securelist.com/olympic-destroyer-is-still-alive/86169/.

[11] Ю. Наместников и Ф. Эме, «FIN7.5: печально известная киберпреступная платформа FIN7 продолжает свою деятельность». https://securelist. com/fin7-5-the-infamous-cybercrime-rig-fin7-continues-its-activities/90703/.

com/fin7-5-the-infamous-cybercrime-rig-fin7-continues-its-activities/90703/.

[12] https://www2.fireeye.com/rs/848-DID-242/images/rpt-fin10.pdf.

[13] T. Micro, «MuddyWater Resurfaces, использует многоэтапный бэкдор POWERSTATS V3 и новые инструменты постэксплуатации — блог TrendLabs Security Intelligence», 10 июня 2019 г. https://blog.trendmicro.com/trendlabs-security-intelligence/muddywater-resurfaces-uses-multi-stage-backdoor-powerstats-v3-and-new-post-exploitation-tools/.

[14] ESET, «Погружение в использование Turla PowerShell». https://www.welivesecurity.com/2019/05/29/turla-powershell-использование/.

[15] А. Дахан, «Операция Cobalt Kitty: крупномасштабная APT в Азии, проводимая группой OceanLotus». https://www.cybereason.com/blog/operation-cobalt-kitty-apt.

[16] Р. Фальконе и Т. Ланкастер, «Эмиссар Панда атакует серверы SharePoint правительства Ближнего Востока», Unit42 , 28 мая 2019 г. https://unit42.paloaltonetworks.com/emissary-panda-attacks-middle-east-government-sharepoint-servers/.

[17] Г. Акерман, «ОТМЕНЕНО: содержание потенциально деструктивного противника», FireEye . https://www.fireeye.com/blog/threat-research/2018/12/overruled-content-a-potentially-destructive-adversary.html.

[18] «[Отчет] Двойной дракон: APT41, двойной шпионаж и киберпреступность», FireEye . content.fireeye.com.

[19] https://www.pwc.co.uk/cyber-security/pdf/cloud-hopper-annex-b-final.pdf.

[20] Декс, «Группа WIRTE атакует Ближний Восток», 2 апреля 2019 г. https://lab52.io/blog/wirte-group-attacking-the-middle-east/.

[21] Ю. Грбич, «Вредоносное ПО для макросов нацелено на компьютеры Mac», 14 февраля 2017 г. https://www.mcafee.com/blogs/other-blogs/mcafee-labs/macro-malware-targets-macs/.

[22] «Вредоносное ПО для Mac 2017 года». https://objective-see.com/blog/blog_0x25.html#Dok.

[23] О. Сушко, «Комплектация macOS: вирус Mac, обходящий функции безопасности macOS», 17 апреля 2019 г. https://mackeeper.com/blog/post/610-macos-bundlere-adware-analysis.

[24] «CMD.exe». https://ss64.com/nt/cmd.html.

[25] С. Гатлан, «Сбой в работе Garmin, вызванный подтвержденной атакой программы-вымогателя WastedLocker», BleepingComputer , 24 июля 2020 г. https://www.bleepingcomputer.com/news/security/garmin-outage-caused-by-confirmed-wastedlocker-ransomware-attack/.

[26] «Уклонение от виртуализации/песочницы: уклонение на основе времени». https://attack.mitre.org/techniques/T1497/003/.

[27] «Удаление индикатора на хосте: удаление файла». https://attack.mitre.org/techniques/T1070/004/.

[28] coreyp-at-msft, «атрибут». https://docs.microsoft.com/en-us/windows-server/administration/windows-commands/attrib.

[29] https://paper.seebug.org/papers/APT/APT_CyberCriminal_Campagin/2016/2016.02.29.Turbo_Campaign_Derusbi/TA_Fidelis_Turbo_1602_0.pdf.

[30] «Новый бэкдор TeleBots: первое свидетельство связи Industroyer с NotPetya», 11 октября 2018 г. https://www.welivesecurity.com/2018/10/11/new-telebots-backdoor-linking-industroyer-notpetya/.

[31] Р. Фальконе и Дж. Миллер-Осборн, «Scarlet Mimic: многолетняя шпионская кампания нацелена на активистов из числа меньшинств», 24 января 2016 г. https://unit42.paloaltonetworks.com/scarlet-mimic-years-long-espionage-targets-minority-activists/.

[32] С. Фельдманн, «Хаос: украденный черный ход снова поднимается», 14 февраля 2018 г. https://www.gosecure.net/blog/2018/02/14/chaos-a-stolen-backdoor-rising/.

[33] Т. Рид, «Приложение тикера криптовалюты Mac устанавливает бэкдоры», 29 октября 2018 г. https://blog.malwarebytes.com/threat-analysis/2018/10/mac-cryptocurrency-ticker-app-installs-backdoors/.

[34] «LoudMiner: кросс-платформенный майнинг во взломанном программном обеспечении VST», 20 июня 2019 г. https://www.welivesecurity.com/2019/06/20/loudminer-mining-cracked-vst-software/.

[35] «Ближневосточный кибершпионаж». https://objective-see.com/blog/blog_0x3B.html.

[36] «Уведомление TAU Threat Intelligence: обнаружен новый вариант вредоносного ПО для macOS Shlayer (OSX)», 12 февраля 2019 г. https://www.carbonblack.com/blog/tau-threat-intelligence-notification-new-macos-malware-variant-of-shlayer-osx-discovered/.

https://www.carbonblack.com/blog/tau-threat-intelligence-notification-new-macos-malware-variant-of-shlayer-osx-discovered/.

[37] T. Micro, «Вредоносное ПО Skidmap Linux использует возможности руткита для сокрытия полезных данных для майнинга криптовалюты», 16 сентября 2019 г. https://blog.trendmicro.com/trendlabs-security-intelligence/skidmap-linux-malware-uses-rootkit-capabilities-to-hide-cryptocurrency-mining-payload/.

[38] blubracket, «Запутанный VBScript сбрасывает Zloader, Ursnif, Qakbot, Dridex — Security Boulevard», 24 июня 2020 г. https://securityboulevard.com/2020/06/obfuscated-vbscript-drops-zloader-ursnif-qakbot-dridex/.

[39] В. Мерсер, «PoetRAT: Python RAT использует приманки COVID-19 для нацеливания на государственный и частный секторы Азербайджана». http://blog.talosintelligence.com/2020/04/poetrat-covid-19-lures.html.

[40] «JScript (ECMAScript3)». https://docs.microsoft.com/en-us/previous-versions/hbxc2t98(v=против 85).

[41] «Необнаруженный дроппер JScript устанавливает программу-вымогатель Sage», 20 апреля 2017 г.

Известные интерпретаторы команд:

Известные интерпретаторы команд:  003: уклонение от виртуализации/песочницы: уклонение от времени) [26]

003: уклонение от виртуализации/песочницы: уклонение от времени) [26]

Он присутствует в большинстве программ Office, в том числе для macOS. Например, злоумышленники размещают свой вредоносный код в макросах VBA, встроенных в файлы Microsoft Office, а затем доставляют эти вредоносные файлы жертвам через вложения электронной почты (вложение MITRE ATT&CK T166.001 Spearphishing).

Он присутствует в большинстве программ Office, в том числе для macOS. Например, злоумышленники размещают свой вредоносный код в макросах VBA, встроенных в файлы Microsoft Office, а затем доставляют эти вредоносные файлы жертвам через вложения электронной почты (вложение MITRE ATT&CK T166.001 Spearphishing). vbs), который выглядит как счет.

vbs), который выглядит как счет.